ELPIS 的业务极度依赖于互联网,所以保证网络通道的顺畅和安全是我们可以为世界各国客户提供定制化服务的重中之重。

ELPIS 采用科技公司业内先进的 Kubernetes(K8s)作为自动化部署、扩展、和管理“容器化应用程序”的作业平台。

依托于遍布世界的 VPS 节点和 BGP 路由,ELPIS 可以为全球客户提供 CDN 内容分发、负载均衡、路由线路择优、自适应内网(NAT)穿透、多协议长链接保活、Web Socket记忆化断线重连,等等对于高效稳定的服务至关重要的能力。

高速跨境机房

为了最大程度的保护匿名性和隐私性,ELPIS 在中国大陆不设服务器。我们采用速度快、安全性高、价格非常昂贵的 CN2-GIA 线路国外机房为中国大陆的客户提供服务。目前,ELPIS 有位于北美(洛杉矶与硅谷)、日本(东京/软银)、香港,三个方面的 CN2-GIA 高带宽、高吞吐、裸金属服务器用于服务中国大陆的客户。无论您是位于西南内陆、东南沿海(福州除外)、亦或是华中华北地区,ELPIS 皆可保证最大的隐私性、便捷性、稳定性、和最低的延迟。

何为CN2-GIA线路?

CN2 GIA 线路是目前中国电信最高端的技术产品,CN2 的全称是“ChinaNet Next Carrying Network”,GIA 的全称是“Global Internet Access”,CN2 GIA 线路省级/出国/国际骨干节点都以 59.43 开头,全程没有 202.97 开头的节点(市级节点一般不保证,到省级节点包括省级节点之前的一般都是 59.43 开头)。

GIA 线路专指与中国的专线服务,为企业客户提供优质的中国方向互联网专线接入服务,主要是提供给企业的优质网络,本身接入网络 CN2(AS4809),出口全程 CN2(AS4809) 路由,国际网路高速稳定链接中国内地网络。

从2021年开始,中国电信集团不再批准新的GIA线路的租用申请,导致其存量价格水涨船高。

Tails 操作系统

ELPIS采用Tails作为主要操作系统。Tails OS 是爱德华·斯诺登揭发五角大楼棱镜门丑闻时,用于与 NGO(非政府组织)通信的同款操作系统。该系统保证了他即便身处CIA的严密监视下,依旧可以安全顺利地离开美国国境。

Tails(The Amnesic Incognito Live System)是一个侧重安全,基于 Debian,专注于个人隐私和匿名性,并将非匿名通信进行封锁的操作系统。这个系统所有的外部通信均强制通过 Tor 进行传送,此系统设计为使用 Live DVD 或者 Live USB 进行引导,且不让计算机在非显式行为下留下数据痕迹。

ELPIS 通过挂载盘的方式在骨干服务器上挂载 Tails OS 镜像,并且在需要操作考试时透过 k8s 动态分配计算资源以生成一个个全新的 Tails 操作系统。值得注意的是,整个过程完全在 ELPIS 骨干服务器的内存(RAM)中进行。服务结束后,操作系统资源会被自动清理,所有记录消失在内存中,而不在硬盘上留下任何数据。故任何数据都会在操作系统被回收、服务器重启、服务器关机后消失得无影无踪,完全无记录、不落地。

No-Log Policy

出于客户(和我们)的安全考量,ELPIS 不记录任何能够识别或还原用户线上活动的日志(activity logs),也不记录任何连接日志(connection logs)。

- 活动日志是指:你做了什么(访问的域名/IP、流量内容、DNS 请求等)。

- 连接日志是指:你何时、用哪个账号/服务器建立过连接,来源/出口 IP、会话时长、带宽用量等。

我们通过 RAM-Only 的方式让服务端只在内存中运行,重启即清空,避免一切持久化留存。

另外,我们采用 PFS(向前保密)密钥协商机制,确保每次会话均使用一次性密钥。即便某一次会话的密钥泄露,也无法解密过去或者未来的流量。这是减少“可追溯明文”的核心密码学手段。

登录节点堡垒机

ELPIS采用多登录节点认证。登录节点承担接入鉴权和调度,鉴权后用 QUIC/KCP 打洞直连降低时延,并在需要时通过 STUN/ICE 实现 NAT 穿越。

登录节点会周期性的动态变化,以防御 DDoS(分布式拒绝服务)攻击。

登录节点可以看作是在不受信任的设备和 ELPIS 服务器间的一道防火墙,并且如同堡垒一般坚固,抵御一切外部的攻击或探针。

基于 BGP 的信道交叉认证

互联网的核心在于路由,而我们要做的就是在这片“信息高速公路”上为客户的每一个数据包选择最安全、最优质的道路。ELPIS采用 BGP(Border Gateway Protocol,边界网关协议) 智能选路技术,将全球的接入点串联为一张高速、灵活的骨干网。

边界网关协议(英语:Border Gateway Protocol,缩写:BGP)是互联网上一个核心的去中心化自治路由协议。它通过维护IP路由表或“前缀”表来实现自治系统(AS)之间的可达性,属于矢量路由协议。BGP不使用传统的内部网关协议(IGP)的指标,而使用基于路径、网络策略或规则集来决定路由。因此,它更适合被称为矢量性协议,而不是路由协议。

为了避免常见的路由劫持与中间人攻击,我们在 路由层 + 传输层 提供了双重保护:

- 路由层安全:我们结合 RPKI 起源验证 与严格的前缀过滤策略,确保客户的数据不会被错误地导向“歧途”。配合 Anycast 技术,客户自动接入最近的节点,实现低时延、高可用。

- 传输层加密:无论路由路径如何变化,所有流量均通过 TLS 1.3 / QUIC / WireGuard 等现代加密协议保护,结合前向保密(PFS),保证即使某一次会话的密钥被泄露,也无法解密过去或未来的数据。

- 智能交叉认证:我们持续监测控制面与数据面,实时比对“期望路径”和“实际路径”。一旦发现异常,系统立即切换至备用线路,确保通信不间断且不受攻击。

对客户而言,这意味着:无论您身处何地,ELPIS的网络都会为您自动择优出最稳固、最可信赖的通道。 在对抗复杂的网络环境与潜在威胁时,我们的信道交叉认证机制就像一座桥梁和一道盾牌,既保证速度,也保证安全。

AES-256 加密

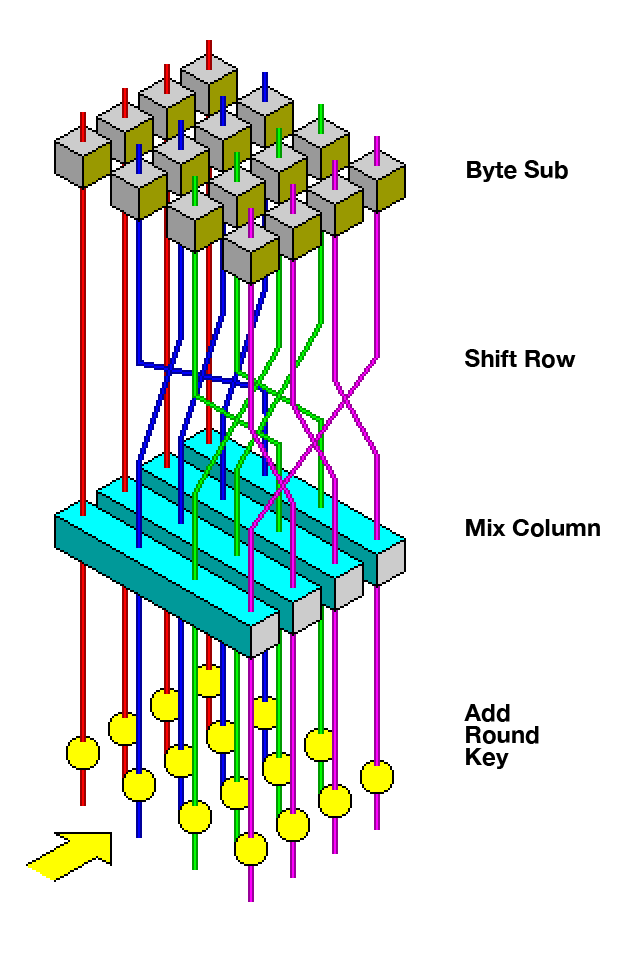

AES-256(Advanced Encryption Standard,256位密钥)是一种对称加密算法,被广泛用于文件加密、VPN、TLS 等领域。 AES-256 在加密过程中进行14轮迭代。每一轮包括:

- 字节替换(SubBytes)

- 行移位(ShiftRows)

- 列混合(MixColumns)

- 密钥加密(AddRoundKey)

AES-256 的密钥长度是 2²⁵⁶,大约等于 1.16 × 10⁷⁷ 种可能性。虽然有学术研究提出了一些比“暴力破解”更快的理论攻击,但实际加速效果非常有限,目前没有任何实用的破解方法。因此,AES 被美国政府批准为最高级别的机密信息加密标准,用于保护 Top Secret 级别信息。

如果一定要尝试暴力破解:

单台普通电脑(10⁹ 次尝试/秒)

需要大约 3.67 × 10⁶⁰ 年;

全球最强超级计算机(10¹⁸ 次尝试/秒)

需要大约 3.67 × 10⁵¹ 年;

假设未来有量子计算机(Grover 算法,能把复杂度降低到 2¹²⁸)

依然需要在 2¹²⁸ ≈ 3.4 × 10³⁸ 量级的运算;

即便一秒能尝试 10³⁰ 个密钥,也要几亿年。

换句话说:AES-256 在现实中不可被暴力破解。

关于 Tails OS以及密码学理论 的补充说明

无论是Tails还是AES加密算法,它们都是开源的。意味着任何人都可以随意查看其源代码和原始实现。

对于非计算机专业的人来说,一个难以理解的事实是:既然任何人都可以看见其源代码,那还谈何保密呢?

其实加密的原理从来不是流程上的“保密”,而是依赖数学原理和对密钥的保密。比如,AES 的安全性依赖于密钥长度带来的暴力破解不可行性 + 算法内部的强混淆/扩散结构 + 抗现有密码分析攻击。它通过设计让任何攻击都不比“穷举密钥”更快。而AES核心的安全保障就是“穷举密钥”这件事在可行的时间内是无法完成的,因为即便使用超级计算机,也无法在宇宙寿命内暴力破解。

这并非夸大其词!

AES-256 的密钥空间是 2²⁵⁶把钥匙;平均需要试一半才能撞对,也就是 $2^{255}$次尝试;最坏要 $2^{256}$次尝试。这不是保守话术,而是概率论的平均成本。

即便是将AES试钥等同于所需算力成本更低的浮点运算,并假设一个超级计算机可以做到 $10^{18}$次试钥匙/秒(远超今天的百亿核级算力)。你需要的时间是:

2^255/10^18≈5.8×10^76/10^18 秒≈1.8×10^51 年

宇宙年龄约137.87 亿年,二者相差约10的41次方倍。

就算somehow可以把当今世界上全部计算机(超算、计算矩阵、家用计算机)集中在一起,并再把算力翻10亿倍,可以达到科幻小说中的 $10^{30}$次试钥匙/秒。那也需要1.8×10^39年,仍比宇宙年龄长约10的29次方倍。

况且,暴力破解是不符合客观物理事实的。

根据朗道尔极限给“不可逆计算”的每个比特翻转设一个物理下限能耗:每“擦除”1 bit 至少消耗kTln2的能量(室温约2.8×10^−21 焦耳)。这不是工程数字,这是热力学极限。

即便每次试钥匙只消耗擦除1bit的能量,做完2的255次方次试钥匙所耗费的能量是:2^255×kTln2≈1.6×10^56焦耳。

太阳一整年的辐射能量约为1.2×10^34焦耳,把全年太阳能量毫无损耗的喂给“解密机”,也需要大约1.4×10^22年。这年龄比宇宙大了约一万亿倍。这已经不是算力问题,而是耗尽太阳一年所产生的能源也无法破译的能源问题。

所以,只要数学定理是稳固的、密钥存贮是安全的,在宇宙毁灭前,AES-256都是不可能被破译的。