小黑盒

简介

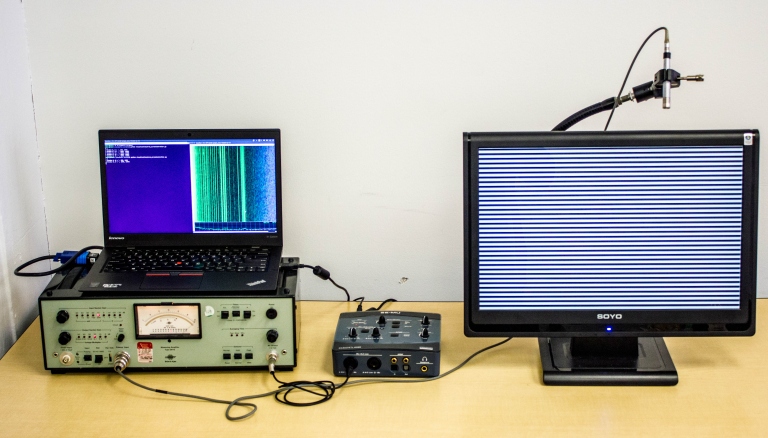

小黑盒是一个长宽高约8cm*5cm*3cm的立方体,是ELPIS自研的特种设备。使用时需要通电并联网(不必须与目标机处在同一网络),并将其放置在目标计算机附近合适的、隐蔽的位置。小黑盒即可在完全不接触电脑、无需安装任何插件/软件、无需任何手动操作的情况下收集电脑屏幕信号。

小黑盒并不利用任何形式的“拍照”去获取屏幕显示内容,它本身也未安装摄像组件。小黑盒是一种 TEMPEST 设备,它可以通过搜集空间中逸散的电磁波,并选取感兴趣的波形进行跟踪捕获,从而实现“解码”屏幕显示内容。

这是一种“非侵入式”方案,或叫旁路攻击(Side-channel Attack)【1】,即利用和考试计算机完全无关的设备获取试题,所以无论何种对于考试计算机的检查都是完全无效的。

TEMPEST

TEMPEST 一词在电磁安防领域并无准确翻译,因为 TEMPEST 本质上只是一个行动代号(Codename)【2】。如同日本偷袭珍珠港的“虎!虎!虎!” (トラ・トラ・トラ!)行动代号,或者猎杀本拉登的“海神之矛” (Operation Neptune Spear)行动代号一样,没有什么实际的意义。

但是根据百度百科,TEMPSET 是(Transient Electromagnetic Pulse Emanation Surveillance Technology)【3】的缩写。虽然在国际互联网上并未查到类似的缩写,至少这个翻译是比较准确的。

简言之,TEMPEST 指的是:该技术旨在防范电子设备通过电磁辐射与传导途径造成的敏感信息泄露,涵盖对电磁泄漏信号的检测、接收、还原及防护,研究对象包括计算机系统及其外设的电磁辐射治理。

这一切的一切还要从上世纪80年代说起。

Van Eck phreaking 范·埃克窃听

众所周知,电子设备工作时都会发出电磁辐射。如果窃听者使用特殊的仪器接收它们,并据此推测出电子设备正在处理的相应信息内容,就能达到窃听的目的。该技术最早由荷兰计算机研究员维姆·范·埃克(Wim van Eck)在1985年发表的一篇论文中提出,并给出了相应的概念验证(Proof-of-Concept),故此得名。

范·埃克成功的利用了非接触式设备在远距离还原出了当时阴极射线管电视的屏幕内容,属于是小黑盒的祖宗了。其原理大概是这样:

用于驱动显示器的视频信息,其实就是一堆高速“尖叫”的电信号。因为它们的频率非常高,这些电流一边震动、一边顺便发出了射频段的电磁辐射。更关键的是:这些无线电波跟屏幕上正在显示的东西有对应关系——也就是说,从理论上讲,你的屏幕在“偷偷广播你正在看的画面”。

在老式 CRT 显示器里(就是那种屁股超级大、能当凳子坐的显示器),图像是靠一束电子束在屏幕上一行一行的扫出来的。电子束打在涂了荧光粉的玻璃上,荧光粉就亮了;电子束打得强一点,那个点就亮一点。

众所周知,电子设备工作时都会发出电磁辐射。如果窃听者使用特殊的仪器接收它们,并据此推测出电子设备正在处理的相应信息内容,就能达到窃听的目的。该技术最早由荷兰计算机研究员维姆·范·埃克(Wim van Eck)在1985年发表的一篇论文中提出,并给出了相应的概念验证(Proof-of-Concept),故此得名。

范·埃克成功的利用了非接触式设备在远距离还原出了当时阴极射线管电视的屏幕内容,属于是小黑盒的祖宗了。其原理大概是这样:

用于驱动显示器的视频信息,其实就是一堆高速“尖叫”的电信号。因为它们的频率非常高,这些电流一边震动、一边顺便发出了射频段的电磁辐射。更关键的是:这些无线电波跟屏幕上正在显示的东西有对应关系——也就是说,从理论上讲,你的屏幕在“偷偷广播你正在看的画面”。

在老式 CRT 显示器里(就是那种屁股超级大、能当凳子坐的显示器),图像是靠一束电子束在屏幕上一行一行的扫出来的。电子束打在涂了荧光粉的玻璃上,荧光粉就亮了;电子束打得强一点,那个点就亮一点。

驱动这束电子的电信号会从 TTL 电路里被放大到差不多一百伏。电压这么高、频率这么快,发出的电磁辐射就特别明显了。Van Eck 评价说,这些辐射信号“has a remarkable resemblance to a broadcast TV signal(与电视广播信号有着惊人的相似之处)”。

于是窃听就来了:这些信号会从显示器里“漏”出去,被天线一接收,然后就能被复原。只要把同步脉冲补上(就像给凌乱的视频加上时间轴),普通的模拟电视机都能显示出你屏幕上在干嘛。

而这些同步脉冲也不难搞:要么手动调一调(像调老式电视机一样),要么利用 CRT 偏转线圈在让电子束左右摆动时发出的电磁信号,把同步信息“推理”出来。

此类信息泄露对需要严格保密的行业产生极大冲击,尤其是20世纪70年代计算机普及后,电磁泄漏导致的信息安全问题促使 TEMPEST 成为独立研究领域。欧美国家制定并持续更新严格的 TEMPEST 标准,涉及低辐射电子设备设计规范、屏蔽材料工艺研发、自动化测试系统开发等内容。防护手段包括采用法拉第笼、电磁干扰滤波器、 TEMPEST 认证设备实现源头抑制,以及通过距离控制、屏蔽室建设和光纤传输等技术阻断电磁信号传播路径。

NSA(美国国家安全局)与 NATO(北大西洋公约组织)早在二战后期就开始了相应的研究,TEMPEST 技术也曾被轴心国用于破译盟军密码机。1967年,随着《信息自由法》(Freedom of Information Act)的颁布,更多关于 TEMPEST 的资料才公之于众。至于范·埃克是否受此启发,就不得而知了。

信息时代的 TEMPEST

千禧年,信息时代到来。

TEMPEST 开始变得更智能、更小巧、更强大。

Markus Kuhn 利用 TEMPEST 设备成功实现了远距离捕获 DVI 接口的视频数据,当年大部分液晶显示器都使用 DVI 接口(HDMI的前辈)。后来,又有团队攻陷了 LED 显示器。甚至连键盘也没逃过科研人员的魔爪:通过 TEMPEST 设备,科研人员成功远程捕获了键盘键入的数据!其原理是键盘中的一个小芯片会在按键时发出微量的电磁辐射。

2014年,Mordechai Guri 及其团队公开了一种名为 AirHopper 的方法【4】:利用 FM 射频信号,通过在不联网的目标电脑附近的手机获取机密信息。

2015 年,该团队提出了 “BitWhisper”,一种利用热量变化在物理隔离(air-gapped)电脑之间偷偷通信的技术【5】,官方描述为:“covert signaling channel between air-gapped computers using thermal manipulations”(通过热操控在隔离电脑之间建立秘密通信通道)。 BitWhisper 可以实现双向通信,并且不需要任何额外的硬件外设——只靠电脑自己“发热”“变冷”就能交流,堪称“暖风机版电报”。

2018 年,Eurecom 的研究人员在 ACM 和 Black Hat 大会上提出了一类新的旁道攻击,并给它起了一个非常形象的名字:“screaming channels”(尖叫信道)【6】。 这个攻击方法主要针对混合信号芯片——也就是把模拟电路和数字电路放在同一块硅片上的那种芯片,而这种芯片在各种“智能设备”、“物联网小玩意”里非常常见。

问题出在这种架构上: 数字电路在计算时,会把一些“元数据的蛛丝马迹”泄露到旁边的模拟部分;而模拟部分恰好负责无线电发射。于是,这些元数据就被编码进了无线发射噪声里,相当于芯片在“不小心通过无线电泄密”。

研究人员运用信号处理技术,从这些“无线噪声的抱怨声”里成功提取出了通信时使用的加密密钥,并进一步解密了通信内容。换句话说,芯片的无线电噪声居然能直接暴露密钥——堪称“芯片在广播它的秘密”。

作者们甚至指出:这种攻击方式可能政府情报机构已经悄悄知道好多年了。

深度学习时代的 TEMPEST

随着计算机技术的高速发展,CRT (阴极射线管)显示器早已被历史的车轮远远甩在身后:市面上从2000年的液晶显示器,到LED显示器,再到OLED、Mini LED显示器。显示器所传输的信息量级越来越大、数据规格越来越多、数据成分越来越复杂、干扰越来越强。

古早的范·埃克窃听方法早已经力不从心。不过好在,随着算力的几何倍数增加,我们有了“深度学习”和“边缘计算”两个利器。

现代的显示设备传输信息的速率比古早的 CRT 显示器不知道高到哪里去了,而小黑盒又是一个体积小巧的设备,哪怕对比家庭计算机来说,其算力不仅不突出,甚至可以说非常低下。靠它自己根本无法完成电磁波的捕获、去噪、还原等一系列工作。

好在,我们只让它承担了少部分的简单工作:捕获电磁波,进行初步算法降噪后将信号传输到我们的深度学习服务器。也就是说,需要大量算力进行去噪和解码的部分被交给了云端完成!这样一来,小黑盒就变成了一个“可以联网的天线”。以它的算力,完全胜任这份工作!

将部分工作交给位于客户端的、低算力的设备去做,从而减轻服务端的压力。这就是“边缘计算”的核心思想。

但另一个问题又亟待解决:现代的显示设备信号太复杂了!体积太小了!信号复杂意味着难以还原,而体积太小意味着不同信号的电磁波会产生干扰,单靠人力或者传统方法几乎不可能还原。

使用传统方法,哪怕是在最理想的电磁环境下,小黑盒利用天线搜集电磁波后喂入 SDR 软件中进行初步的去噪,然后将结果传递至算力节点,节点利用显式编程 (explicit programming)对处理过的信号进行进一步的去噪和特征增强,最后对生成出的图片做进一步的曝光/锐度/对比度处理,得到的结果是这样的:

第一张图片可谓“全损画质”,文字部分除了一个稍微大点的Experiments外,其余基本无法辨认。

第二张图片稍微好一点,但除了隐约可以看见 Chrome 浏览器的页面,其他细节大部分丢失。

这还是在最理想、干扰最少的电磁情况下!

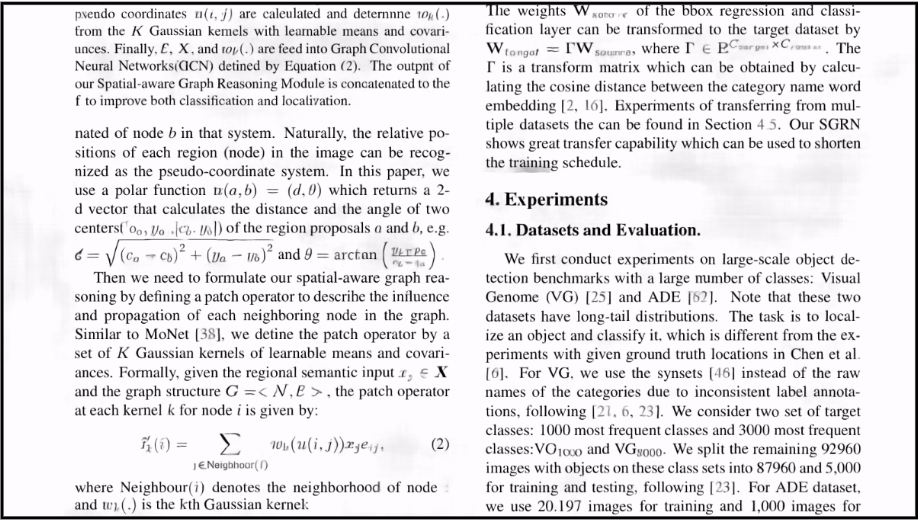

但是如果利用深度学习模型代替显式的代码呢?来看看效果:

同样的两张图片,是不是感觉一瞬间耳聪目明、心明眼亮?

在此基础上,我们针对了文本显示对深度学习模型做了进一步的调整,使其在显示文本时更加的清晰,尤其是在屏幕画面整体高对比度的情况下。因为无论什么考试软件一般都是白底黑字,对比度极高。

诚然,由于设备机能、物理定律(熵增)、电磁干扰等限制和影响,小黑盒注定无法以原分辨率100%的还原电脑屏幕上的图像。实操上讲,对于分辨率为2k,刷新率为60Hz的笔记本屏幕,小黑盒可以以约720p的清晰度每秒解码1-2张图像。

干不了什么大事,但是对付考试是足够了。

Reference

参考文献

【1】”Side-channel attack,” Wikipedia. [Online]. Available: https://en.wikipedia.org/wiki/Side-channel_attack. [Accessed: Nov. 22, 2024].

【2】”TEMPEST (codename),” Wikipedia. [Online]. Available: https://en.wikipedia.org/wiki/Tempest_(codename). [Accessed: Nov. 11, 2024].

【3】”TEMPEST/风暴电磁泄漏(代号 TEMPEST),” 百度百科. [Online]. Available: https://baike.baidu.com/item/TEMPEST/10503722?fromModule=lemma_sense-layer#viewPageContent. [Accessed: Nov. 19, 2024].

【4】M. Guri, G. Kedma, A. Kachlon and Y. Elovici, “AirHopper: Bridging the air-gap between isolated networks and mobile phones using radio frequencies,” 2014 9th International Conference on Malicious and Unwanted Software: The Americas (MALWARE), Fajardo, PR, USA, 2014, pp. 58-67, doi: 10.1109/MALWARE.2014.6999418. keywords: {Frequency modulation;Mobile handsets;Receivers;Computers;Monitoring;Software},

【5】M. Guri, M. Monitz, Y. Mirski and Y. Elovici, “BitWhisper: Covert Signaling Channel between Air-Gapped Computers Using Thermal Manipulations,” 2015 IEEE 28th Computer Security Foundations Symposium, Verona, Italy, 2015, pp. 276-289, doi: 10.1109/CSF.2015.26. keywords: {Temperature sensors;Heating;Computers;Central Processing Unit;Layout;air-gap;bridging;covert channel;temperature;sensors;exfiltration;infiltration},

【6】G. Camurati, S. Poeplau, M. Muench, T. Hayes & A. Francillon, “Screaming Channels: When Electromagnetic Side Channels Meet Radio Transceivers,” in Proceedings of the 2018 ACM SIGSAC Conference on Computer and Communications Security (CCS ’18), Toronto, ON, Canada, Oct. 15-19, 2018, pp. {pages not individually numbered in the PDF — e.g., 1-15}, doi: 10.1145/3243734.3243802. keywords: {Electromagnetic side channels; Mixed-signal chips; Radio transceivers}.